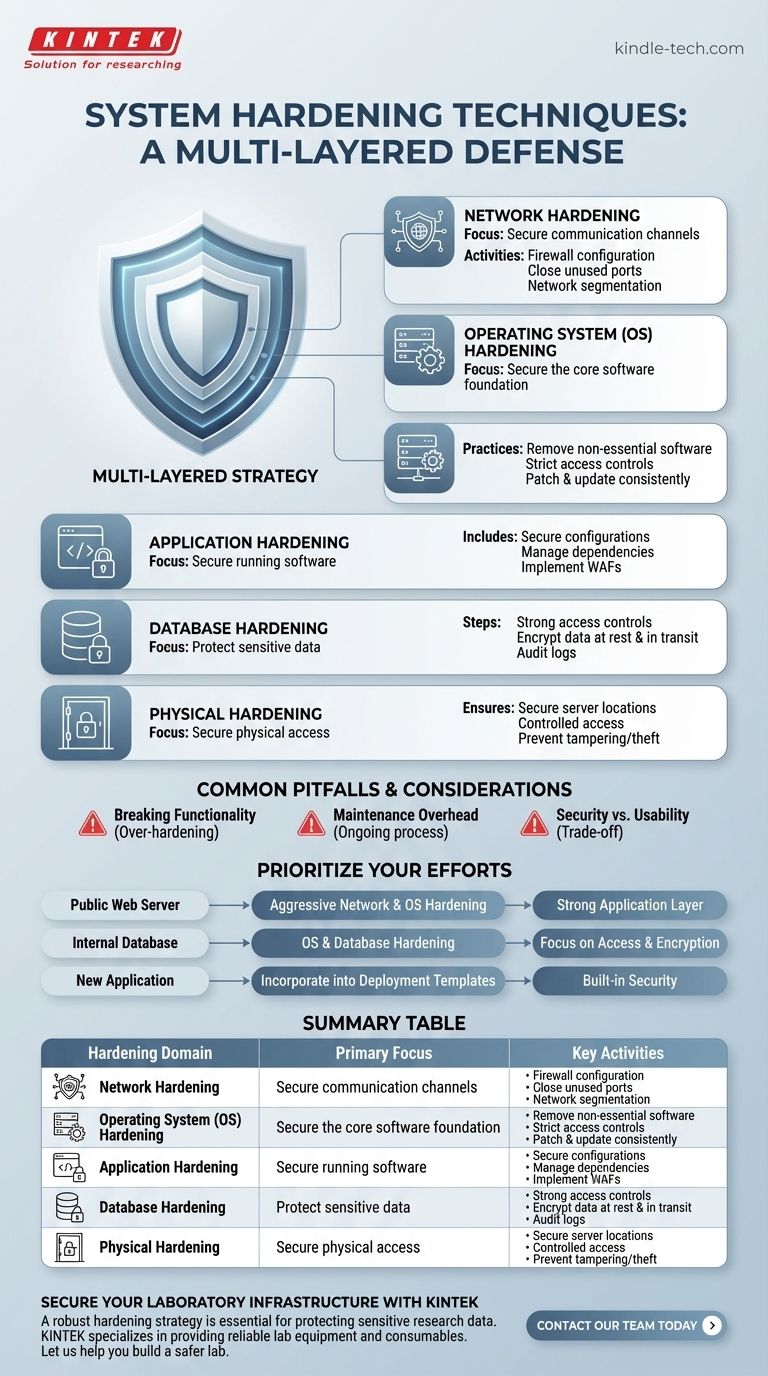

Bien qu'il n'y ait pas de nombre unique universellement accepté, il est plus efficace de considérer le durcissement non pas comme une liste de techniques, mais comme une discipline organisée en plusieurs domaines fondamentaux. Ces domaines englobent la sécurisation de tout, de la connexion réseau et du système d'exploitation aux applications et bases de données spécifiques fonctionnant sur le système.

L'idée la plus critique est que le durcissement du système est une stratégie multicouche, et non une action unique. La véritable sécurité provient de l'application d'un ensemble cohérent de principes à chaque couche de votre pile technologique, du réseau à l'application elle-même.

Les piliers fondamentaux du durcissement des systèmes

Le durcissement des systèmes est le processus de réduction de la "surface d'attaque" d'un système en éliminant les vulnérabilités de sécurité potentielles. Ceci est réalisé en appliquant une approche de défense en profondeur dans plusieurs domaines distincts mais interconnectés.

1. Durcissement du réseau

Ce domaine se concentre sur la sécurisation des canaux de communication vers et depuis vos serveurs. C'est souvent la première ligne de défense contre les menaces externes.

Les activités clés comprennent la mise en œuvre et la configuration de pare-feu pour contrôler le trafic, la fermeture de tous les ports réseau inutiles et l'utilisation de la segmentation réseau pour isoler les systèmes critiques des systèmes moins sécurisés.

2. Durcissement du système d'exploitation (OS)

C'est le fondement de la sécurité des serveurs, se concentrant sur le logiciel de base qui gère le matériel et les ressources. Un OS compromis offre à un attaquant un contrôle étendu.

Les pratiques courantes impliquent la suppression de tous les logiciels et services non essentiels, la mise en œuvre de contrôles d'accès utilisateur stricts (principe du moindre privilège) et la garantie que l'OS est constamment patché et mis à jour.

3. Durcissement des applications

Les applications sont souvent le point d'interaction le plus direct pour les utilisateurs et, par conséquent, une cible privilégiée pour les attaquants. Cette couche implique la sécurisation du logiciel fonctionnant au-dessus de l'OS.

Cela inclut la sécurisation des configurations d'applications, la gestion des dépendances tierces pour les vulnérabilités connues et la mise en œuvre de pare-feu d'applications web (WAF) pour les services basés sur le web.

4. Durcissement des bases de données

Les bases de données stockent fréquemment les informations les plus sensibles d'une organisation, des données clients aux dossiers financiers. Leur sécurisation est primordiale.

Les étapes essentielles comprennent l'application de contrôles d'accès stricts aux utilisateurs de bases de données, le chiffrement des données sensibles au repos et en transit, et l'audit régulier des journaux de bases de données pour détecter toute activité suspecte.

5. Durcissement physique

Bien que souvent négligée à l'ère du cloud computing, la sécurité physique reste un élément essentiel d'une stratégie de durcissement complète.

Cela garantit que les serveurs et les équipements réseau sont situés dans des zones physiquement sécurisées, telles que des salles de serveurs verrouillées avec un accès contrôlé, afin d'empêcher toute altération physique ou vol non autorisé.

Pièges et considérations courants

La mise en œuvre des techniques de durcissement n'est pas sans défis. Une stratégie mal exécutée peut créer plus de problèmes qu'elle n'en résout, soulignant la nécessité d'une approche équilibrée.

Le risque de casser des fonctionnalités

Le piège le plus courant est le sur-durcissement d'un système. La désactivation agressive de services, la fermeture de ports ou la modification de permissions sans tests appropriés peuvent facilement casser les dépendances d'applications et perturber les opérations commerciales.

La surcharge de maintenance

Le durcissement n'est pas un événement ponctuel. Il crée une charge de maintenance continue pour gérer les correctifs, réviser les configurations et auditer les contrôles d'accès, ce qui nécessite du temps et des ressources dédiés.

Sécurité vs. convivialité

Il y a souvent un compromis direct entre la sécurité et la convivialité. Les systèmes hautement sécurisés peuvent nécessiter des procédures de connexion complexes ou un accès restreint qui peuvent frustrer les utilisateurs et entraver la productivité s'ils ne sont pas mis en œuvre de manière réfléchie.

Comment prioriser vos efforts de durcissement

Votre stratégie de durcissement doit être guidée par le rôle spécifique du système et la sensibilité des données qu'il gère.

- Si votre objectif principal est un serveur web public : Commencez par un durcissement agressif du réseau et de l'OS pour vous protéger contre les attaques externes automatisées, et ajoutez une solide couche de durcissement des applications.

- Si votre objectif principal est un serveur de base de données interne : Priorisez le durcissement de l'OS et de la base de données, avec un accent extrême sur les contrôles d'accès utilisateur et le chiffrement des données.

- Si vous déployez une nouvelle application à partir de zéro : Intégrez le durcissement dans vos modèles de déploiement et vos processus automatisés pour garantir que la sécurité est intégrée et cohérente dès le premier jour.

En fin de compte, un durcissement efficace est un processus continu de réduction des risques, et non une quête d'un système incassable.

Tableau récapitulatif :

| Domaine de durcissement | Objectif principal | Activités clés |

|---|---|---|

| Durcissement du réseau | Sécurisation des canaux de communication | Configuration de pare-feu, fermeture des ports inutilisés, segmentation du réseau |

| Durcissement de l'OS | Sécurisation du système d'exploitation de base | Suppression des services non essentiels, contrôles d'accès stricts, application de correctifs |

| Durcissement des applications | Sécurisation des logiciels en cours d'exécution | Configurations sécurisées, gestion des vulnérabilités, WAF |

| Durcissement des bases de données | Protection des données sensibles | Contrôles d'accès stricts, chiffrement des données, audit d'activité |

| Durcissement physique | Prévention des altérations physiques | Accès sécurisé à la salle des serveurs, environnements contrôlés |

Sécurisez l'infrastructure de votre laboratoire avec KINTEK

Une stratégie de durcissement robuste est essentielle pour protéger les données de recherche sensibles et garantir l'intégrité de vos opérations de laboratoire. Les principes de durcissement du réseau, de l'OS, des applications et des bases de données s'appliquent directement à la sécurisation des équipements et logiciels sophistiqués qui alimentent les laboratoires modernes.

KINTEK est spécialisé dans la fourniture d'équipements et de consommables de laboratoire fiables, et nous comprenons que la sécurité est un élément fondamental de votre travail. Que vous automatisiez des processus ou gériez des données critiques, un environnement sécurisé est non négociable.

Laissez-nous vous aider à construire un laboratoire plus sûr. Notre expertise peut soutenir vos efforts pour maintenir un environnement de recherche durci, conforme et efficace.

Contactez notre équipe dès aujourd'hui pour discuter des besoins spécifiques de votre laboratoire en matière de sécurité et d'équipement.

Guide Visuel

Produits associés

- Presse isostatique à chaud pour la recherche sur les batteries à état solide

- Four à Pressage à Chaud sous Vide Machine à Pressage sous Vide Four Tubulaire

- Moule de presse de laboratoire en carbure pour applications de laboratoire

- Four de Pressage à Chaud sous Vide Machine de Pressage sous Vide Chauffée

- Système d'équipement de machine HFCVD pour le revêtement de nanodiamant de filière de tréfilage

Les gens demandent aussi

- Quelle est la température du pressage isostatique à chaud ? Atteindre la densité totale pour les composants critiques

- Comment le pressage isostatique à chaud (HIP) réduit-il la porosité ? Éliminer les vides internes pour une densité de matériau supérieure

- Quels sont les avantages et les limites du pressage isostatique à chaud ? Atteindre l'intégrité matérielle ultime

- Le pressage isostatique à chaud est-il un traitement thermique ? Un guide de son processus thermomécanique unique

- Quelle est la taille du marché du pressage isostatique à chaud ? Moteurs de croissance dans l'aérospatiale, le médical et l'impression 3D